Page 40 - Telebrasil - Janeiro/Fevereiro 1989

P. 40

nada emissora. Para o caso do sinal de DTMF apresentam m uitas vantagens valores de compromisso para não gra

rádio que alcança o telefone via linha de em relação aos decádicos e deveriam ser var o preço de todos telefones da rede,

assinante, esta atua como uma antena, usados para todas as centrais CPA, som ente porque há áreas críticas em

muito especialmente no fio “drop” entre mesmo para assinantes que ainda não descargas atmosféricas, próximas a li

a caixa term inal no poste e a casa do as solicitaram serviços especiais CPA. nhas de transmissão de energia elétrica

sinante. Para proteger o telefone desse Os semicondutores nos telefones têm ou vizinhas a antenas de emissoras de

sinal rádio, o circuito deve ser comple que ser protegidos contra as sobreten- rádio. N este caso a proteção comple

mentado com um filtro de radiofrequên sões e radiointerferências. Os limites m entar para casos anormais deve ser

cia, que representa tam bém um custo dessas proteções devem ser fixados em externa ao telefone. *

adicional e, p ara lim itar esse custo,

valem as mesmas considerações feitas

para a proteção contra a sobretensão. dbV

Seria m uito oneroso para a telefonia

exigir-se proteção em todos telefones

contra níveis altos de radiointerferên-

cia presentes apenas nas proximidades

das antenas das emissoras de rádio.

Conclusões

Finalm ente a eletronizaçáo chegou

ao telefone. A híbrida ativa (speech C i r

c u i t ) realizada por semicondutores per

m itiu substituir o microfone de carvão

por cápsula dinâmica, de características

estáveis e de resposta linear. A campai

nha e o teclador já foram também eletro-

nizados, e quando associados ao speech

C i r c u i t , constituem o telefone eletrô

nico.

Prevê-se a introdução do telefone ele

trônico no mercado primário em 1990. O

mercado secundário já conta com telefo

nes eletrônicos homologados. O telefone

eletrônico perm itirá sensível melhora

da intelegibilidade das conversações e

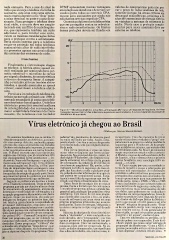

Figura 3 — Microfone dinâmico, linha Okm, alimentação 48V. Curva de resposta de frequência. As linhas

m aior estabilidade funcional da trans tracejadas representam limites inferiores e superiores recomendados. A curva independe da posição do

m issão. Os telefo n es com teclador microfone e de sua idade.

V í r u s e l e t r ô n i c o j á c h e g o u a o B r a s i l

Colaboração: Patrícia Marcelo Barizon.

Os usuários brasileiros que se cuidem. O pedeiros” são, geralmente, de interesse geral recuperáveis. Uma das maneiras de não se

vírus de computador, ou eletrônico, que pare ou muito utilizados por todos. Assim, o res tornar vítima dessa verdadeira “praga” com

cia uma ameaça distante, conhecida apenas ponsável pelo vírus tem a certeza de que este putacional é se precaver e adotar medidas de

através dos casos acontecidos nos Estados será disseminado, sem que ninguém descon segurança para o Winchester. Já há progra-

Unidos e relatados pela imprensa, já começa fie de nada. mas-antídotos no exterior, que custam cerca

a dar os primeiros sinais em terras brasilei Uma vez na máquina, o vírus vai conta de 100 dólares cada. No Brasil, já começam a

ras. O Brasil travará uma luta duríssima minar todos os disquetes que forem utiliza surgir os primeiros estudos sobre o assunto.

contra esse inimigo, que já contaminou 250 dos por ela. Seu principal objetivo, porém, é o A Módulo, empresa de software básico do Rio

mil equipamentos norte-americanos — in disco rígido (Winchester), um dispositivo ca de Janeiro, criou e desenvolveu a primeira

clusive da Nasa e do Pentágono — e que já co paz de armazenar um volume muito grande vacina brasileira, com tecnologia 100% na

meçou seus estragos por aqui. Uma empresa de informações (da ordem de 40 milhões de cional — o Curió.

de comunicações em Brasília, a filial pau caracteres ou megabytes). Há, porém, a des O Curió surgiu por uma necessidade in

lista de importante banco estrangeiro, uma vantagem da falta de segurança do disco rí terna de impedir o acesso a informações por

poderosa estatal no Rio de Janeiro e uma gido, que fica aberto a todo e qualquer usuá pessoas não autorizadas. As informações

companhia de aviação de grande porte foram rio, podendo revelar informações às quais ele contábeis e administrativas precisavam ser

as primeiras baixas da epidemia que nossos não poderia ter normalmente acesso. E exa protegidas dos usuários não autorizados. Sis

microcomputadores terão que enfrentar. tamente essa falta de segurança que tem fa temas operacionais para equipamentos de

Segundo os profissionais da área, o nome cilitado a entrada e disseminação do vírus. grande porte, como o UNIX, o VM e o VMS

vírus é bastante procedente. Trata-se de um Outra fonte de contágio são as cópias Foram analisados já que possuem todas as

programa que tem por objetivo alterar o bom piratas. Conta a história que foi exatamente características de segurança embutidas. As

funcionamento do equipamento, através da a invasão de programas piratas o grande res características mais interessantes de cada

destruição e modificação de informações, e à ponsável pela confecção dos primeiros vírus um deles, que pudessem ser traduzidas e

ocupação progressiva da memória com dados eletrônicos. Com receio de ver seus progra utilizadas em microcomputadores, foram fe

inúteis. Como na medicina, ele pode ser mas distribuídos usuários a fora, os produ chados no produto Curió. Segundo Álvaro Li

maligno ou benigno: no primeiro caso, des tores de software instalaram vírus em seus ma, diretor de Software Básico da Módulo, o

trói total ou parcialmente a capacidade de próprios programas pirateados que, ao se re micro que possui o Curió passa a ser uma

processar informações, enquanto no se produzirem, fazem os estragos, obrigando o “pseudo” máquina de grande porte. “Trata-

gundo, apenas avisa ou brinca com o usuário. usuário a comprar a cópia original do soft se de um produto muito mais completo que

Qualquer pessoa com conhecimento de sis ware. uma simples vacina. E um gerenciador de

tema operacional e munido de um computa Há cerca de dez tipos de vírus eletrônicos: disco rígido, ao qual só usuários permitidos

dor pessoal ÍPC — Personal Computer) pode desde o “destruidor”, o mais conhecido e te passarão a ter acesso”, analisou Lima.

fazer um programa que, ao ser colocado na mido de todos, até o “propaganda”, que visa Uma vez adulterados ou perdidos, os da

máquina e executado, irá perpetuar os danos apenas promover o lançamento de um pro dos não podem ser recuperados. E não há di

desejados. Esses programas “viróticos” são duto ou empresa. Uma vez contaminada, a nheiro algum que possa sanar estragos de

colocados em programas “hospedeiros”, que máquina ainda pode ser recuperada. No en proporções tão desastrosas. “Como a AIDS, é

passarão o vírus adiante, via telecomunica tanto, os dados armazenados, que significam preciso que se saiba evitar o vírus eletrônico.

ção ou cópia em disquete. Os programas “hos- dias e dias de trabalho, são, muitas vezes, ir- E bem depressa”, concluiu Álvaro Lima. *