Page 36 - Telebrasil - Janeiro/Fevereiro 1993

P. 36

nhum novo programa, o que, na prá

tica, é impossível.

Os vírus ou duplicação de progra

mas começaram a ser estudados na

década de 70. Em 1980, foi anuncia

da a criação do primeiro vírus Apple

II. Em 1990 já eram 200 os vírus co

nhecidos. Vírus podem ser perigosos.

Na década de 70, um sistema de ti-

me-sharing foi invadido pelos vírus

Robin Hood e Frei Tuck, que se aju

davam mutuamente. O sistema teve

que sair do ar dois dias “ para desin

fecção” . O Christma Exec, em 1987,

destinado a enviar uma inocente men

sagem natalina, paralisou durante dois

dias o funcionamento da rede VNet.

Entre os vírus de computador mais

conhecidos citam-se o Pakistani, um

dos primeiros; o Stealth (vide box) e

o Jerusalém, o Sexta-feira 13 ou Is-

raeli, o Stoned, o Marijuana ou New

Zealand. Todos fazem o computador

roteção contra vírus de compu inserem termos de baixo calão a cada funcionar lentamente. O Columbus,

P tador foi o tema do primeiro como o Interworm, que captam a in ativado em 12 de outubro de 1989,

dez linhas impressas. Há vermes, tais

para comemorar a descoberta do con

seminário técnico, planejado pe

formação de um lugar e a transfe

la Digital em conjunto com o

re

Instituto Brasileiro de Pesquisa em In- m, aleatoriamente, para outro. tinente americano, destrói informa

ções armazenadas em disco.

formática-JBPI. O evento atraiu ao Os vírus se propagam através de Já surgem vírus de nova geração.

Leme Palace Hotel, no Rio de Janei disquetes com programas “sujos” e O 4096 não aumenta o tamanho da

ro, um especialista no assunto, o con por troca de instruções de um com codificação do programa onde está

sultor americano Charles Preston, da putador para outro, quando ligados inserido. Isto o torna difícil de ser

Information Integrity. Originário do em rede. Até programas novos po detectado. O 1260 muda de código a

Alaska, Preston trabalhou 18 anos na dem vir infectados. Isto sem falar nos cada nova duplicação. O Flip propa

área de “ Law Enforcement” c hoje, vírus que podem chegar de longe, via ga a infecção nos arquivos executá

aposentado, tem um profundo inte Correio Eletrônico. Um computador veis (“ .COM ” e “.E X E ”) e no setor

resse na área de microcomputadores. para permanecer "limpo” , neste am de inicialização (boot) do computa

Ele explicou que o vírus é uma se- biente hostil, precisaria não rodar ne- dor. O Dir2 muda a posição original

qüência de códigos de intruções, com

a propriedade de se reproduzir e in

vadir, com prioridade, as diversas par

tições da máquina, até que esta, so

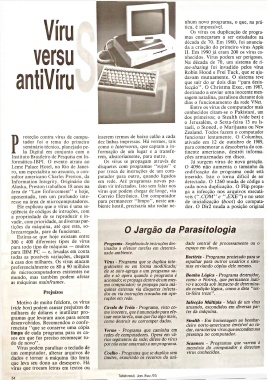

brecarregada, pare de funcionar. O Jargão da Parasitologia

Estima-se que hoje existam entre

300 e 400 diferentes tipos de vírus Prognima - Sequência de instruções des dade central de processamento ou o

para todo tipo de máquina — muitos tinadas a efetuar tarefas em determi espaço em disco.

para IBM PC — c, levadas cm conta nado ambiente.

todas as possíveis variações, chegam Bactéria - Programa projetado para se

à casa dos milhares. Os vírus atacam Vírus - Programa que se duplica inte- espalhar para outros usuários e siste

preferencialmentc os 80 a 90 milhões gralmcnte ou em forma modificada; mas enviando cópias dele mesmo.

de microcomputadores existentes no ele se auto-agrega a um programa sa

mundo, mas também podem afetar dio e só opera quando o programa é Bomba Lógica - Programa destruidor,

as máquinas mainframes. acionado; se propaga dentro de um mes como o Notroj, que permanece inati

mo computador; se propaga para má vo e acorda sob impacto de determina

quinas externas via disquetes infecta da condição lógica, como a data **sex

Prejuízos dos ou via instruções trocadas em ope ta-feira treze”.

rações em rede.

Motivo de muito folclore, os vírus infecção Múltipla - Mais de um vírus

(vide box) podem causar prejuízos de Cavalo de Tróia - Programa, visto co atuando, escondidos em diversas par

milhares de dólares e inutilizar pro mo inocente, que é anunciado para efe tes da máquina.

gramas que levaram anos para serem tuar uma tarefa, mas que faz algo mais,

desenvolvidos. Recomendou o confe como destruir ou corromper dados. Stealth - Em homenagem ao bombar

deiro norte-americano invisível ao ra

rencista “ que se conserve uma cópia Verme - Programa que caminha em dar, caracteriza vírus que escondem sua

limpa de cada programa para os ca redes de computadores. Opera em vá presença no computador.

sos em que for preciso recomeçar tu rios segmentos da rede; difere do vírus

do de novo” . por não estar amarrado a um programa. Scanners - Programas que varrem a

Vírus podem paralisar o teclado de memória do computador e detectam

um computador, alterar arquivos de Coelho - Programa que se duplica sem vírus conhecidos.

dados c tornar a máquina tão lenta limites, exaurindo os recursos da uni-

que leva seu dono ao desespero. Há

vírus que trocam letras em textos ou